Un test de vêtements de protection au laboratoire de Spiez, qui a déjà été pris pour cible par un cyberacteur étatique. (Image: Keystone)

Salisbury (Angleterre), le 4 mars 2018: deux personnes inconscientes gisent sur un banc dans un parc. On soupçonne qu’elles ont été empoisonnées. Le poison s’avère être du Novitchok, un agent neurotoxique militaire. Scandale aux répercussions internationales, ce cas occupera quelques semaines plus tard le laboratoire de Spiez, victime à son tour d’une cyberattaque perpétrée par des agents étatiques. Les faits qui s’en suivent montrent comment fonctionnent les cybermenaces lancées par un État et mettent en lumière le rôle du Service de renseignement de la Confédération (SRC).

Instrument de la politique de sécurité préventive, le SRC joue aussi un rôle unique en cas de cybermenaces: il a pour mission de détecter et de prévenir le cyberespionnage et le cybersabotage ainsi que d’évaluer les cybermenaces qui pèsent sur la Suisse. L’identification des responsables (appelée également «attribution») en fait sa singularité. Le SRC intervient lorsque des auteurs s’attaquent à des cibles en Suisse et utilisent des infrastructures suisses pour s’en prendre à des États tiers, le critère déterminant étant toujours que ces auteurs sont des agents étatiques.

L’affaire du laboratoire de Spiez entre dans cette catégorie: fleuron mondial de l’analyse des risques nucléaires, biologiques et chimiques, cet institut est pris pour cible par un cyberacteur étatique. Il est une cible stratégique car il est certifié par l’Organisation pour l’interdiction des armes chimiques (OIAC): quiconque est capable de porter atteinte à la crédibilité d’une institution de ce genre et de son travail exerce une influence politique.

Cyberattaques commanditées par des États: une nouvelle dimension

Les cyberattaques lancées par des agents étatiques sont foncièrement différentes des autres attaques: tandis que les cybercriminels veulent de l’argent, les États veulent obtenir des informations, une emprise ou des avantages stratégiques. Ils disposent de ressources, d’unités spécialisées et de de technologies de pointe. Opérant sur plusieurs fronts, ils font preuve de détermination et de persévérance.

Leurs cibles préférées sont les autorités chargées de la sécurité et de la politique extérieure, les instituts de recherche actifs dans des domaines sensibles, comme le laboratoire de Spiez, et les exploitants d’infrastructures critiques. Les cyberattaques commanditées par les États russes et chinois espionnent à grande échelle des cibles suisses, imités en cela par des acteurs iraniens et nord-coréens.

Avril 2018, à La Haye: quatre agents russes atterrissent aux Pays-Bas et descendent dans un hôtel situé à proximité de l’OIAC. Quand ils sont arrêtés le 13 avril, les autorités néerlandaises trouvent dans leurs bagages des ordinateurs, des antennes, du matériel d’espionnage et des recherches Internet sur le laboratoire de Spiez, ainsi que des billets de train pour Bâle, pour le 17 avril. Les agents sont expulsés vers la Russie.

Dans le même temps, une attaque invisible se déroule: des mois avant la tenue d’une conférence organisée par le laboratoire de Spiez, un courriel d’invitation est envoyé à des chercheuses et des chercheurs du monde entier. Le courriel, qui semble avoir été envoyé par le laboratoire, contient en pièce jointe un document Word renfermant un programme malveillant: un courriel d’hameçonnage parfaitement camouflé. L’attaque est donc hybride, aussi bien physique que numérique.

L’identification des auteurs, une mission primordiale

L’identification des auteurs des attaques contre des cibles relevant de la politique de sécurité compte parmi les principales missions du SRC qui, pour la remplir, s’appuie sur une démarche intégrale et interdisciplinaire: analyse de l’incident, examen du contexte géopolitique et exploitation de toutes les sources de renseignements disponibles afin de se procurer toutes les informations possibles. L’attribution des attaques à leurs auteurs est l’élément essentiel qui permet aux responsables fédéraux et cantonaux de la politique de sécurité suisse de définir des mesures et de les appliquer.

Unique service de renseignement civil de Suisse, le SRC travaille avec des sources humaines et a accès à des capteurs techniques. Il échange des renseignements avec des services partenaires dans le monde entier et combine les indices techniques et le contexte stratégique afin de comprendre qui a un motif pour mener une attaque, qui en a la capacité et qui en tire parti.

Dans le cas du laboratoire de Spiez, le SRC a analysé les tentatives d’hameçonnage, les traces techniques et le mode opératoire des attaquants. Des partenaires internationaux lui ont fourni des éléments supplémentaires. Le SRC a ainsi cherché à identifier la signature que porte cette attaque et à déterminer s’il s’agit, comme pour l’OIAC, du GRU, le service russe de renseignement militaire.

La cybersécurité, une tâche commune

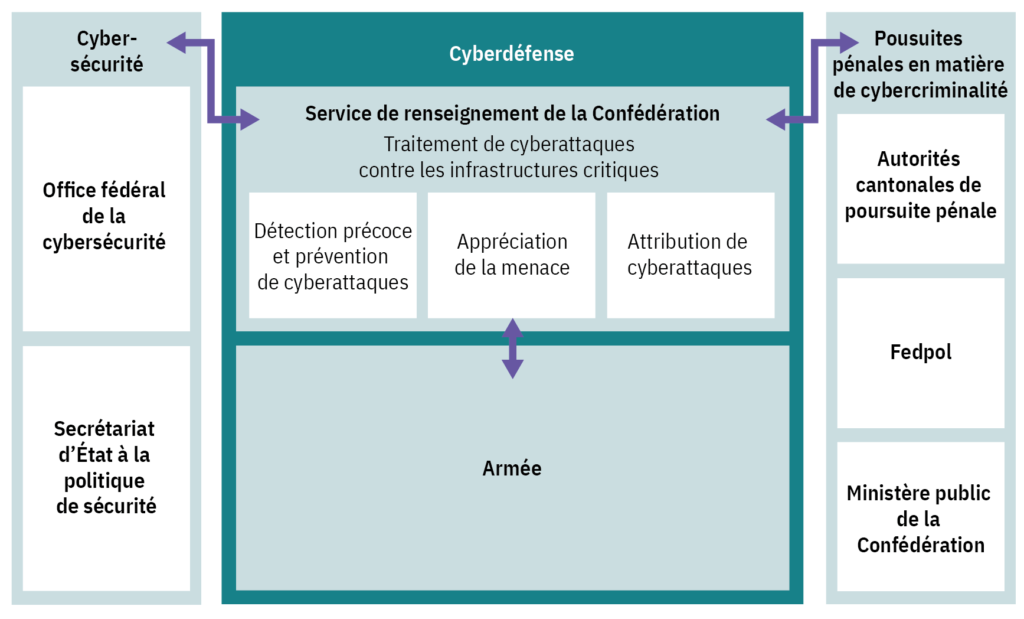

La sécurité de la Suisse étant une tâche commune, y compris dans le cyberespace, le SRC travaille en étroite collaboration avec d’autres services fédéraux, les autorités cantonales ainsi que des particuliers, des entreprises et des organisations (voir illustration).

Cette collaboration est un facteur de succès décisif. En collectant des informations indispensables à l’identification des agresseurs (mode opératoire, intention et cibles), le SRC épaule l’Office fédéral de la cybersécurité, le Commandement Cyber et les autorités nationales et cantonales de poursuite pénale.

Dans l’affaire du laboratoire de Spiez, cette collaboration a été couronnée de succès: le SRC a averti l’institut de la tentative d’hameçonnage et mené l’enquête. De son côté, l’Office fédéral de protection de la population en a informé les experts concernés. Le laboratoire lui-même n’a pas enregistré de pertes de données. Enfin, la Suisse a partagé ses conclusions avec ses partenaires internationaux.

Collaboration dans le cyberespace: la clé du succès

La vitesse, un facteur décisif

Les cyberacteurs étatiques ne cessent de se perfectionner. Ils ont recours à l’intelligence artificielle pour automatiser leurs attaques, qu’ils s’en prennent à des chaînes d’approvisionnement ou utilisent des infrastructures suisses pour s’attaquer à des États tiers. Se déplaçant avec rapidité sur les réseaux, ils volent des données avant d’effacer leurs traces. En matière de cyberattaque, chaque seconde est précieuse: quiconque n’agit pas immédiatement risque de perdre le contrôle de la situation.

L’affaire du laboratoire de Spiez montre que le SRC dispose des capacités nécessaires pour ériger une cyberdéfense efficace. Néanmoins, sa liberté d’action est souvent entravée par des procédures laborieuses. Ainsi, des mesures particulièrement interventionnistes, comme l’intrusion dans des systèmes informatiques, requièrent l’autorisation du Tribunal administratif fédéral et l’aval du chef du Département fédéral de la défense, de la protection de la population et du sport après consultation des autres départements. Cette procédure d’autorisation des «mesures de recherche soumises à autorisation» peut durer plusieurs semaines, soit une éternité au vu du rythme des cyberattaques actuelles.

C’est dans ce contexte que s’inscrit la révision en cours de la loi sur le renseignement (LRens), dont la deuxième partie vise à renforcer le dispositif de protection de la Suisse face aux cybermenaces croissantes. La nouvelle loi permettra au SRC d’agir plus rapidement lorsqu’il existe des indices concrets laissant supposer que des acteurs étrangers exploitent de manière abusive des systèmes informatiques situés en Suisse, compromettant la cybersécurité du pays. Cette procédure accélérée d’acquisition de cyberdonnées continuerait toutefois d’être soumise au contrôle indépendant du Tribunal administratif fédéral. La révision de la LRens a pour but de doter le SRC des instruments dont il a besoin pour accomplir sa mission: protéger la Suisse contre les cybermenaces émanant d’États étrangers.

Proposition de citation: Gnägi, Christoph (2025). La Suisse dans le collimateur des cyberespions. La Vie économique, 11 novembre.